このブログはWordpressで、ロリポップのサーバにて運用しておりますが、本日夜、ロリポから下記のメールが来ていました。

【ロリポップ!】不正なアクセスを検知いたしました

平素よりロリポップ!をご利用いただき、誠にありがとうございます。この度、「LAXXXXXXXXXXX」のご契約で利用されている

WordPress の wp-login.php に対し、複数回のログイン試行が確認されました。アクセスの内容より、総当たり攻撃や辞書攻撃など、WordPress への

不正なログインを試みるアクセスの可能性が高いと判断されたため、

弊社側で .htaccess による wp-login.php へのアクセス制限を実施し、

WordPress ダッシュボードへのログインができないよう対応を行っております。お客様ご自身が WordPress にログインするため、

.htaccess を編集しアクセス制限を解除する必要がございます。

(以下省略)

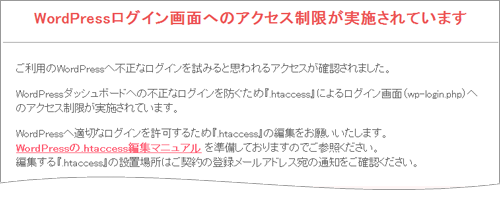

WordPress の wp-login.phpというのは管理画面へのログインページなのですが、実際にログインページにアクセスしてみると、下記の画面が・・。

要は、とりあえずロリポのほうで(.htaccessを使って)アクセス全面禁止にしておいたから、各自「.htaccess」をIPアドレス縛りなどに編集して上書きしてね、ってことでした。

昨年(2013年9月)にあったロリポのサーバー上のWordPress不正改ざん事件の反省と対策が生きているのでしょうか。

ロリポップにしては、なかなか上出来です。

(以下、4/4に昨日の生ログを確認しましたので書き直します)

4/3の生ログを確認すると、不正ログインを試みていたのは「208.113.240.96」でIP割当国はアメリカ。

ざっと24時間で21,000回、ログインを試みています。

1分間に約170回程度、1秒間に3回弱のペースなので、パスワード総当たりってところでしょうか。

(補足)

正確には「208.113.240.96」からのログイン試行が1,629回でロリポの制限がはいり、

その後も19,759回、サーバに403(アクセス拒否)を食らいながら来ていました。

これだけアタックされると、サーバにも負荷がかかるんでしょうね。

ロリポが強制的に入れていた「.htaccess」は下記で、

<Files wp-login.php>

ErrorDocument 403 /lolipop_service_documents/wp-login-deny.html

Order deny,allow

Deny from all

Allow from IPADDRESS

</Files>

上記の太字部分のIPADDRESSを、管理画面にアクセスする自分の接続元IPアドレスに書き換えてくれってことでした。

私も一応接続元IPアドレスで縛りましたが、自宅はIPが時々変わるので「.htaccess」での制限を続けるかどうかは様子見です。

なお、ロリポはWAF(ウェブアプリケーションファイアウォール)も勧めていました。